Drony útočí na počítačové sítě

Jeden takový útok byl popsán 10. října Gregem Linares, kdy po detekci neobvyklého provozu v počítačové síti dopátrali zdroj Wi-Fi signálu, který byl až na střeše nejmenované finanční instituce. Na té se nacházely dva drony. Jeden DJI Phantom s upraveným Wi-Fi Pineapplem a druhým DJI Matrice 600 s Raspberry Pi, baterií GPD, mini laptopem, 4G modemem a dalším Wi-Fi zařízením.

Útok byl zřejmě částečně úspěšný a útočníky vyšel na přibližně 15 000 dolarů.

Toyota omylem publikovala na GitHubu data zákazníků

Toyota varovala, že citlivá data téměř 300 000 zákazníků mohla být veřejně vystavena na internetu. Japonský automobilový výrobce uvedl na svých webových stránkách, že mohlo dojít k úniku e-mailových adres a takzvaných „customer control numbers”. Ačkoliv neexistuje žádný důkaz, že data někdo zneužil, nelze s jistotou říct, že k úniku nedošlo.

Toyota ovšem své zákazníky ujistila, že i v případě úniku dat se útočníci v žádném případě nedostali k informacím typu jméno, telefonní číslo, případě k údajům o platební kartě. Podle informací byla část zdrojového kódu omylem nahrána na GitHub a takto zpřístupněna od prosince 2017 do 15. září 2022. Tento zdrojový kód obsahoval přístupový klíč k datovému serveru T-Connect.

Aplikace WhatsApp trochu jinak – „YoWhatsApp“

Útočníci přišli s nápadem, jak přesvědčit uživatele, aby si nainstalovali jejich novou aplikaci, která mimo svých slíbených funkcí obsahuje také trojského koně jménem „Triada“. Jedná se o aplikaci s názvem „YoWhatsApp“, která láká uživatele aplikace WhatsApp na nové rozšířené funkce. Uživatelům nabízí mimo běžného posílání zpráv také možnost zamknout si chat, posílat zprávy neuloženým kontaktům a přizpůsobit si uživatelské prostředí aplikace podle svých představ.

Aplikace se obvykle šíří prostřednictvím podvodných reklam na Snaptube a Vidmate. Po instalaci požaduje stejné oprávnění jako aplikace WhatsApp, především oprávnění přístupu ke zprávám SMS. Hlavním cílem malwaru je pokus o získání klíče, který útočníkům umožní používat účet WhatsAppu na napadeném zařízení. Útočníci mají potom možnost použít nově získaný WhatsApp účet pro rozesílání podvodných zpráv z čísla oběti.

Kritická chyba v produktech Fortinet

FortiguardLabs zveřejnily zranitelnost, která umožňuje pomocí zákeřně formátovaných HTTP/S požadavků provádět bez autentizace operace v administrátorském rozhraní produktů FortiOS, FortiProxy a FortiSwitchManager.

Chybou jsou postižené následující produkty:

- FortiOS verze 7.2.0 až 7.2.1

- FortiOS verze 7.0.0 až 7.0.6

- FortiProxy verze 7.2.0

- FortiProxy verze 7.0.0 až 7.0.6

- FortiSwitchManager verze 7.2.0

- FortiSwitchManager verze 7.0.0

Řešením je aktualizace:

- FortiOS na verzi 7.2.2 nebo vyšší

- FortiOS na verzi 7.0.7 nebo vyšší

- FortiProxy na verzi 7.2.1 nebo vyšší

- FortiProxy na verzi 7.0.7 nebo vyšší

- FortiSwitchManager na verzi 7.2.1 nebo vyšší

Dočasným řešením (do provedení aktualizace) je zakázat HTTP/S administrátorské rozhraní nebo k němu filtrovat přístup. Že byl systém napaden, je možné ověřit nálezem řetězce user="Local_Process_Access" v logu zařízení.

Malware QBot vystrkuje růžky na firemní zaměstnance

Přestože QBot není žádným nováčkem, pod názvy jako Qakbot a Pinkslipbot se tu s námi pohybuje od roku 2009, nemuseli jste o něm ještě slyšet. Jedná se o backdoor, který primárně krade informace – vaše či vaší firmy. Ty pak slouží k dalším vektorům útoku, například spearphishingu určenému dalším zaměstnancům, který je psán v žargonu na míru organizace.

V roce 2020 se začal šířit především e-mailovými vlákny a daří se mu doteď. Kasperky na začátku října odhalil 1800 nakažených uživatelů, což se nemusí zdát jako vysoké číslo. Uvidíme, jak úspěšně bude stoupat další týdny.

Self-spreading malware pro hráče

V Kaspersky nedávno popsali malware, který je určen k šíření především mezi hráče počítačových her, ale také mezi ty, jež hledají snadný výdělek v kryptoměnách. „K dostání“ je prostřednictvím YouTube, kde je oběť s pomocí návodného videa směrována k tomu, aby z poskytnutých odkazů stáhla instalační soubor a spustila jej. Uvnitř se nalézá celá parta záškodníků, jejichž cílem je vykrást všemožné přihlašovací údaje z prohlížečů, messengerů, kryptopeněženek, VPN klientů apod. a s pomocí některých získaných údajů se šířit dál automatickým nahráváním dalších podobných videí na YouTube.

Části, které mají na starosti download a upload videí s popisky, jsou NodeJS bundly. Mimo jiné je na počítači také zanechán miner (hráči budou mít pravděpodobně grafické karty vhodné pro těžbu). Odkazy na uploadnutá videa pak malware odesílá na Discord.

Pro zájemce o bližší seznámení s tímto malwarem formou CTF úloh jich je pár připraveno na www.kyberchod.cz.

Ve zkratce

- Známým mobilním platformám unikají data i v řežimu “VPN Only”

- IP kamery v IoT zařízeních jsou z připojených zařízení nejzranitelnější

- Mirai botnet útočil na WynnCraft

- Nový čínský malware cílí na Windows, macOS a Linux

- Nová phishingová kampaň napodobuje Google Translate

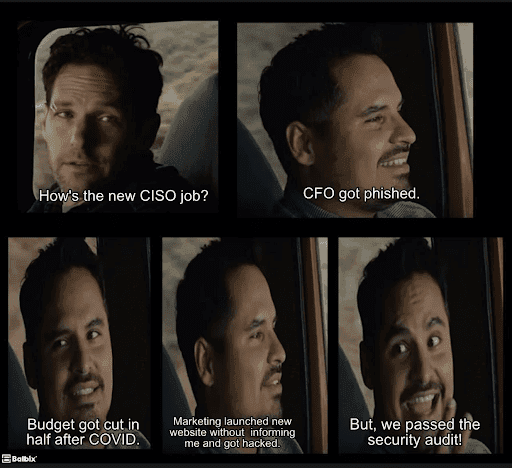

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…