Severokorejský Lazarus pašuje rezavý trojan na jablkách

Výzkumníci ze společnosti Group-IB objevili novou skrytou techniku severokorejské APT skupiny Lazarus, která se zaměřuje na systémy macOS pomocí jedinečné metody pašování kódu. Lazarus, známý svými sofistikovanými kyberšpionážními operacemi, nyní přidal do svého arzenálu vlastní rozšířené atributy, které umožňují malwaru vyhnout se detekci antivirovým softwarem.

Rozšířené atributy (Extended Atributes, EA) poskytují způsob, jak k souborům připojit další metadata nad rámec standardních atributů, jako je velikost nebo časová značka. Využitím EA jako úkrytu se malware Lazarus vyhýbá běžným metodám detekce. Technika skrývání kódu v rozšířených atributech účinně obchází většinu antivirových skenerů,

vysvětluje zpráva.

Výzkumníci identifikovali nový trojan cílící na macOS s názvem RustyAttr, který byl vyvinut pomocí frameworku Tauri. Tento framework umožňuje desktopovým aplikacím mít webový frontend a zároveň používat Rust pro backendové úlohy, což je kombinace, kterou Lazarus využil k vložení škodlivého kódu do rozšířených atributů. Tato metoda nejenže zabraňuje odhalení, ale také vyžaduje minimální interakci ze strany uživatele.

Ke spuštění malwaru používá Lazarus různé návnady, které odlákají pozornost obětí, zatímco škodlivý kód pracuje na pozadí. Jedna návnada například zobrazuje soubor PDF s názvem Dotazník pro investiční rozhodování, jehož otázky mají nalákat odborníky z finančního a technologického sektoru. Další taktika zahrnuje falešné dialogové okno se zprávou: Tato aplikace nepodporuje tuto verzi

, které se zdá být neškodné, ale odvádí pozornost uživatele, zatímco malware pracuje.

Při spuštění aplikace Tauri se pokusí vykreslit webovou stránku prostřednictvím WebView a zároveň spustí skrytý JavaScript, který přistupuje k vlastním rozšířeným atributům. „Pokud atribut existuje, nezobrazí se žádné uživatelské rozhraní; pokud atribut chybí, zobrazí se falešná webová stránka," uvádí se ve zprávě.

Použití rozšířených atributů skupinou Lazarus představuje nový přístup, který by mohl představovat výzvu pro budoucí detekční úsilí. Ačkoli současné vzorky RustyAttr postrádají notarizaci, výzkumníci varují, že robustnější verze by mohly obejít ochranu systému MacOS Gatekeeper, pokud by byly řádně podepsány. Je pravděpodobné, že bude nutná určitá míra interakce a sociálního inženýrství… to však nemusí platit pro případné další budoucí vzorky,

varují výzkumníci.

Windows 0-Day využitý jediným kliknutím pravým tlačítkem

Byla objevena zranitelnost nultého dne, CVE-2024–43451, která je aktivně využívána k útokům na systémy Windows. Tato kritická zranitelnost, kterou odhalil tým ClearSky Cyber Security v červnu 2024, byla zneužívána k útokům zaměřeným na ukrajinské organizace. Zranitelnost umožňuje útočníkům převzít kontrolu nad systémem pomocí jednoduchých akcí uživatele, jako je kliknutí pravým tlačítkem myši na škodlivý soubor.

CVE-2024–43451 se týká téměř všech verzí Windows, včetně Windows 10 a 11, a některých konfigurací Windows 7 a 8.1. Zranitelnost se projevuje při interakci se speciálně vytvořeným URL souborem, který je maskován jako legitimní dokument.

Nebezpečné akce, které spouštějí exploit, zahrnují:

- Kliknutí pravým tlačítkem na soubor (všechny verze Windows) umožňuje spuštění exploitu.

- Smazání souboru na verzích Windows 10 a 11 rovněž aktivuje tuto zranitelnost.

- Přetažení souboru do jiné složky na Windows 10, 11 a některých starších verzích také spouští škodlivý kód.

Škodlivé soubory se často maskují jako akademické certifikáty a jsou šířeny prostřednictvím napadené oficiální webové stránky ukrajinské vlády. Útok začíná phishingovým e-mailem se škodlivým odkazem, který je odeslán jménem ukrajinských úřadů a nabádá uživatele k obnovení certifikátu. Interakce s URL souborem naváže spojení se serverem útočníka, což mu umožňuje stáhnout další škodlivé programy, včetně SparkRAT – trojského koně pro vzdálený přístup, který poskytuje plnou kontrolu nad systémem oběti. Útočníci také používají techniky, které jim umožňují udržet přístup do systému i po restartu.

Ukrajinský tým CERT-UA spojuje tyto útoky s ruskou skupinou UAC-0194. Výzkumníci z ClearSky navíc zjistili, že metody útoků se shodují s taktikami jiných ruských skupin, což může naznačovat využití společného nástroje.

Microsoft vydal záplatu pro tuto zranitelnost 12. listopadu 2024. Uživatelům se doporučuje okamžitě aktualizovat své systémy, aby se ochránili před CVE-2024–43451. Pravidelné bezpečnostní aktualizace jsou zásadní pro ochranu před probíhajícími útoky.

Projekt PROKI po devíti letech

Příjemcům informací z našeho projektu PROKI jsme rozeslali žádost o vyplnění krátkého dotazníku ohledně využití a kvality zasílaných dat. Jak to dopadlo a jaké další akce na základě odpovědí plánujeme, se můžete dočíst v našem blogpostu.

Naděje pro oběti ransomwaru ShrinkLocker

Rumunská společnost Bitdefender vyvinula nástroj pro obnovení přístupu k datům ztraceným vlivem útoku ransomwarem ShrinkLocker. Tento ransomware není nijak sofistikovaný; je napsaný ve VBScriptu a jeho kód může být starý až deset let. Původně nebyl navržen ke škodlivým účelům, dokud jej útočníci nevyužili pro ransomware. ShrinkLocker používá jednoduchý, ale účinný kód a zneužívá funkci BitLocker, která je součástí všech moderních verzí systému Windows.

Ransomware vygeneruje náhodné heslo, kterým uzamkne systém, a následně jej odešle na útočníkův server. Tento útok tak zneužívá nástroj původně určený pro ochranu dat, tentokrát však proti samotnému uživateli. Po uzamčení systému se oběti zobrazí instrukce pro zaplacení výkupného výměnou za heslo. Tento druh útoku obvykle využívají jednotlivci spíše než organizované vyděračské gangy, protože k jeho provedení nejsou nutné hluboké technické znalosti kyberbezpečnosti.

Během vyšetřování incidentu, který zasáhl zdravotní zařízení na Blízkém východě, společnost Bitdefender zjistila, že útok pravděpodobně začal z napadeného zařízení společnosti v dodavatelském řetězci. Útočníci postupně přecházeli mezi uživatelskými účty, dokud nezískali přístup k doménovému řadiči. Z něj pomocí politik skupin (Group Policy) infikovali všechny ostatní stanice v doméně. Samotné uzamčení systémů pak naplánovali pomocí plánovače úloh (Task Scheduler) na dva dny po infekci, přičemž BitLocker tak dokáže zašifrovat data na všech stanicích v doméně během deseti minut.

Ransomware cílí na nástroje zabezpečení infrastruktury

Nástroje jako Veeam a Citrix NetScaler se staly cílem útoků, při nichž útočníci využívají kombinaci několika škodlivých programů a ukradené přihlašovací údaje k VPN bránám. Přestože byly bezpečnostní aktualizace na opravu známých zranitelností publikovány již na začátku září, útočníci stále zneužívají nezáplatované zranitelnosti a nesprávné konfigurace zálohovacích systémů, což vede k úspěšným útokům na systémy, které firmy používají mimo jiné pro obnovu dat.

Google publikoval přehledné shrnutí nejnovějších online podvodů

Internetové podvody se stávají čím dál tím více sofistikovanějšími a složitějšími. Společnost Google na to reagovala kromě jiného spuštěním pravidelné rubriky o on-line podvodech na svém blogu.

Úvodní článek upozorňuje hned na pět hlavních kampaní, které se v současné době hojně vyskytují. První z nich je kampaň napodobující veřejné osobnosti, kde podvodníci využívají deepfake technologii k vytvoření realistických napodobenin veřejných osobností, které propagují falešné investice nebo škodlivé aplikace.

Druhou jsou podvody s kryptoměnami, které slibují nereálně vysoké zisky a často používají propracované a realistické napodobování důvěryhodných osobností, které údajně měly již do kryptoměn investovat.

Další nebezpečný trend je klonování aplikací a vstupních stránek, kdy jsou uživatelé nasměrováni na falešné stránky, které napodobují legitimní značky a dochází k odhalení citlivých údajů nebo instalaci malwaru. Článek zmiňuje také tzv. cloaking, což je maskování vstupních stránek, při němž podvodníci využívají techniku maskování k zobrazení jiného obsahu Googlu než uživateli, cílem je přimět uživatele k nákupu padělaných produktů a ztížit Googlu odhalení takových stránek a jejich blokování. Poslední podvodnou kampaň, kterou článek zmiňuje, je potom využití významných, především katastrofických událostí k výběru peněz falešnými organizacemi.

GitLab opravuje kritické chyby

GitLab vydal kritické bezpečnostní aktualizace pro Community Edition (CE) a Enterprise Edition (EE), které řeší několik zranitelností. Nejnovější verze patchů — 17.5.2, 17.4.4 a 17.3.7 — jsou již k dispozici a GitLab důrazně doporučuje okamžitou aktualizaci pro všechny se samostatně spravovanými instalacemi. Platforma GitLab.com je již aktualizovaná a zákazníci GitLab Dedicated nejsou dotčeni.

Nejzávažnější zranitelnost, CVE-2024–9693 (CVSS 8.5), se týká verzí GitLab CE/EE od 16.0 do 17.3.7, 17.4.4 a 17.5.2. Ta by mohla umožnit neoprávněný přístup k agentům Kubernetes. Byla objevena bezpečnostním týmem GitLab a opravena v nejnovější aktualizaci.

Další zranitelností je CVE-2024–7404, týkající se Device OAuth Flow. Tato zranitelnost by mohla umožnit útočníkům získat plný přístup k API oběti. Tento problém byl odstraněn ve verzích od 17.2 do 17.3.7.

Ve verzích od 7.14.1 do 17.3.7 byla nalezena také zranitelnost, která by mohla vést k odmítnutí služby (DoS) při importu dat z FogBugz. GitLab čeká na přidělení CVE pro tento problém.

Byla rovněž odstraněna zranitelnost CVE-2024–8648 spojená s uloženým XSS v analytických panelech ve verzích od 16.0 do 17.5.2, která mohla útočníkům umožnit vložit škodlivý kód ve formátu JavaScript.

Zranitelnost CVE-2024–8180, spojená s HTML injekcí, mohla vést k XSS útoku ve verzích od 17.3 do 17.5. Tato zranitelnost již byla opravena.

Poslední odstraněná zranitelnost, CVE-2024–10240, mohla umožnit neoprávněný přístup k omezeným informacím o požadavcích na sloučení v soukromých projektech přes API.

Vyšetřování zneužívání spyware Pegasus v Polsku je ohroženo

V Polsku hrozí, že speciální komise bývalé vlády zastaví vyšetřování používání spyware Pegasus. Nová vláda pod vedením Donalda Tuska slíbila, že bude vyšetřeno využívání spyware Pegasus, který mezi lety 2017 a 2022 sledoval více než 600 osob, včetně vládních oponentů. Pro toto vyšetřování byla vytvořena speciální vládní komise.

Ústavní tribunál však nyní rozhodl, že vyšetřování je neústavní a musí být zastaveno. Magdalena Sroka, předsedkyně komise, toto rozhodnutí odmítá a tvrdí, že je neplatné kvůli nelegálnímu jmenování soudce a vlivu bývalé vlády.

Nový infostealer cílí na vládní a vzdělávací instituce

Společnost Cisco Talos objevila novou kampaň na krádež informací, kterou provozuje vietnamsky mluvící aktér zaměřený na vládní a vzdělávací subjekty v Evropě a Asii.

Objevili nový program v jazyce Python s názvem PXA Stealer, který se zaměřuje na citlivé informace obětí, včetně přihlašovacích údajů k různým online účtům, klientům VPN a FTP, finančních informací, souborů cookie z prohlížeče a dat z herního softwaru.

PXA Stealer má schopnost dešifrovat hlavní heslo prohlížeče oběti a používá ho ke krádeži uložených pověření k různým online účtům.

Útočník použil pro dávkové skripty nasazené v této kampani složité obfuskační techniky. Odhalili také, že útočník prodává přihlašovací údaje a nástroje v telegramovém kanálu „Mua Bán Scan MINI“, kde působí uskupení CoralRaider. Propojení mezi nimi nebo jinou vietnamskou skupinou kyberzločinců se ale neprokázalo.

Fileless malware jako tichý nepřítel počítačů

Byl odhalený nový phishingový útok, který šíří fileless verzi komerčního malware Remcos RAT. Tento malware je běžně využíván ke vzdálenému ovládání počítačů a může být zneužit k získávání citlivých údajů nebo k provádění dalších škodlivých činností na infikovaných zařízeních. Útok začíná phishingovým e-mailem, který obsahuje přílohu s tematikou objednávek, čímž se snaží nalákat oběti k otevření připojeného Excelového souboru. Tento soubor využívá známé zranitelnosti v Office (CVE-2017–0199) a stahuje HTML aplikaci (HTA) ze vzdáleného serveru, která se následně spouští pomocí mshta.exe.

HTA soubor je pečlivě navržen tak, aby se vyhnul detekci. Obsahuje různé části kódu, napsané v JavaScriptu, Visual Basic Scriptu a PowerShellu. Jeho hlavním úkolem je stáhnout a spustit další soubor, který pokračuje v řetězci útoku. Tento proces zahrnuje techniku zvanou process hollowing, která umožňuje stáhnout a spustit Remcos RAT přímo v paměti systému bez uložení na disk. Fileless přístup tak ztěžuje detekci, čímž je Remcos RAT ještě nebezpečnější pro bezpečnostní systémy a ochranu dat na napadených počítačích.

Škodlivý balíček Pythonu napodobuje knihovnu fabric

Výzkumníci společnosti Socket odhalili škodlivý balíček Pythonu s názvem ‚fabrice‘ napodobující jiný, hojně používaný balíček fabric, který slouží k automatizaci SSH. Na balíčkovém repozitáři PyPI byl fabrice ke stažení od roku 2021 a před odstraněním měl přes 37 000 stažení. Incident upozorňuje na přetrvávající hrozbu škodlivých open-source knihoven, tedy na scénář, ve kterém si vývojář „dobrovolně“ stáhne a nainstaluje škodlivý software jen kvůli jednoduchému překlepu v názvu balíčku.

Primárním cílem fabrice je krádež přihlašovacích údajů AWS. Využívá knihovnu boto3 k extrahování přístupových klíčů z uživatelského prostředí a ty následně odesílá na server kontrolovaný útočníkem. V systému Linux používá fabrice funkci linuxThread() ke stahování souborů z obfuskované adresy hostované na vzdáleném serveru. Škodlivý kód je uložen ve skrytém adresáři ~/.local/bin/vscode a rozdělen do několika souborů. Tyto soubory obsahují shellové skripty a skripty Pythonu spouštěné s právy na úrovni uživatele.

V systému Windows funkce winThread() dekóduje base64 řetězce do spustitelných souborů VBScript. Ty spustí skrytý skript Pythonu, který do uživatelovi složky Downloads stáhne spustitelný soubor s názvem chrome.exe. Je vytvořena naplánovaná úloha (chromeUpdate), která tento soubor spustí každých 15 minut.

Ve zkratce

- NÚKIB spustil nové webové stránky pro zefektivnění informovanosti o dění ve výzkumu a vývoji v oblasti kybernetické bezpečnosti

- Závažná zranitelnost v PostgreSQL

- Zoom opravil dvě závažné zranitelnosti

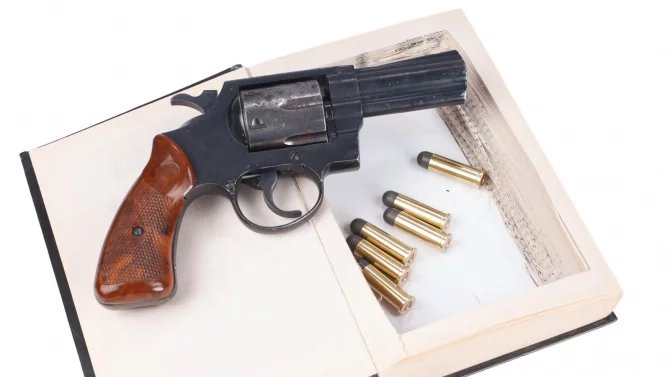

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…